Puede que no lo pensemos mucho, pero realmente vivimos en una era fascinante de la tecnología. Nuestros dispositivos son cada vez más inteligentes y nuestro objetivo es tenerlos todos en línea. El Internet de las cosas está prosperando y cuenta con más dispositivos conectados que personas en el planeta.

Y eso es solo el comienzo.

Aunque siempre hay un lado oscuro para progresar, en el caso de IoT, es la carrera entre los ciberdelincuentes y el desarrollo de la ciberseguridad , donde una parte todavía quiere estar un paso por delante de la otra. Las razones son evidentes: con tantos dispositivos conectados que realizan una variedad de tareas, las oportunidades para aprovecharlas son infinitas. Entre las herramientas que pueden detener o ralentizar a los piratas informáticos, la autenticación sólida es la que existe desde hace un tiempo. Aún así, también tiene que cambiar. Entonces, ¿cuál es el futuro de la autenticación para Internet de las cosas?

La importancia de la autenticación de IoT

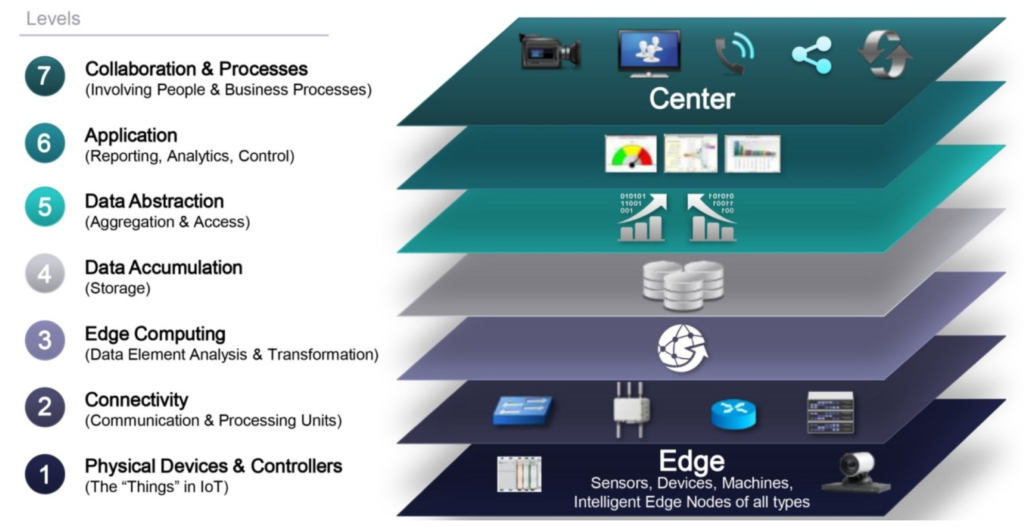

En una infraestructura de IoT típica, una gran cantidad de dispositivos interconectados y distribuidos se comunican entre sí. Este principio hace que sea crucial contar con un método de autenticación sólido, confiable y escalable en el que cada dispositivo de IoT esté debidamente autenticado para garantizar que sea genuino y para evitar que se instalen dispositivos de IoT no autorizados en la red.

Cuando un dispositivo de IoT se comunica con otro dispositivo del mismo nivel, deben identificarse entre sí y verificar su identidad entre sí para establecer la autenticación. Esto se obtiene mediante métodos criptográficos que pueden variar en cuanto a complejidad y nivel de seguridad.

Sin embargo, en una infraestructura de IoT, el sistema 2FA / MFA puede ser más complejo, requiriendo tokens de hardware, dispositivos separados o incluso biometría (reconocimiento facial, escaneo de retina, huella digital, etc. ) para mejorar la seguridad. Es esencial para IoT, ya que este sistema debe garantizar que esté aprobado para realizar acciones administrativas para dispositivos IoT. De esto es de lo que depende la seguridad, ya que muchos dispositivos de IoT no tienen interfaces de usuario (UI) físicas y deben depender de las acciones del administrador.

Desafíos de la autenticación de IoT

Técnicamente, es un verdadero desafío iniciar una comunicación segura entre dos dispositivos de IoT. Esto significa que, en caso de que se utilice un método de autenticación criptográfica de clave pública, debe haber una forma de garantizar que la clave pública sea recibida por un dispositivo de IoT del mismo nivel que pertenezca al canal de comunicación previsto y que el dispositivo de IoT del mismo nivel sea de confianza. Esto requiere que la clave pública se almacene de forma segura en el dispositivo en el sentido de que se preserve su integridad. Un atacante no debe poder modificar la clave o utilizar otra clave falsa en su lugar. Esto último se refiere a los certificados digitales que se utilizan comúnmente en un esquema de este tipo.

Cuando se trata de la experiencia del usuario, la belleza de IoT radica en parte en la variedad de dispositivos que se pueden interconectar. Sin embargo, esa es también la máxima pesadilla de su seguridad, ya que las diferencias de hardware y software entre varios dispositivos de IoT hacen que sea mucho más difícil encontrar una solución de seguridad que sea aplicable en todos los casos. Además de este problema, los fabricantes y desarrolladores de dispositivos de IoT a menudo no desarrollan una solución de seguridad para su producto para reducir costos.

Autenticación segura

La autenticación podría ser la respuesta si podemos hacerla más simple y eficiente. Los métodos de autenticación implementados deben ser lo suficientemente fuertes como para resistir diferentes ataques, como escuchas / espías, ataques de repetición, ataques MiTM, ataques de diccionario o ataques de fuerza bruta.

Además, en IoT, es vital usar la misma autenticación fuerte para múltiples dispositivos que se usan comúnmente (considerando que algunos dispositivos no tienen una interfaz hombre-máquina (HMI), podría ser un gesto, una ubicación GPS o autenticación silenciosa), y ser más rápido y más conveniente que nuestros procesos actuales 2FA / MFA.

Para mejorar la seguridad, todos los datos confidenciales, como claves y datos biométricos, deben permanecer en el dispositivo. Idealmente, debería poder autenticarse en su dispositivo localmente, y luego validaría al usuario en línea usando criptografía de clave pública. Esto eliminaría la necesidad de tener capacidad de enlace entre diferentes cuentas o servicios, mejorando enormemente la seguridad. El protocolo de autenticación FIDO podría ser la mejor opción de seguridad para reutilizar.

La seguridad de IoT presenta un desafío, pero con la forma en que se ha desarrollado IoT, la ciberseguridad debe ser una prioridad absoluta. Resolver los problemas de seguridad asegurando la puerta de entrada a través de una autenticación sólida e inteligente nos acercará un paso más a desarrollos tecnológicos más fascinantes.